Plano de Gestão de Incidentes

de Segurança da Informação

Rio de Janeiro – 2018

Universidade Federal do Rio de Janeiro – UFRJ

Roberto Leher

Reitor

Superintendência de Tecnologia da Informação e Comunicação

Marcio Ayala

Superintendente

Diretoria de Segurança da Informação

Felipe Ribas Coutinho

Diretor

Equipe

Aline Nery

Lidio Santos

Lilian Chagas

Patricia do Amaral Gurgel

Robert Sachsse

Roberta Bordalo

1.Apresentação

A SegTIC tem como missão atuar na detecção, resolução, prevenção e redução a ocorrência de incidentes de segurança da informação na Universidade Federal do Rio de Janeiro, proporcionando um ambiente cada vez mais confiável, disponível e íntegro.

Para assegurar o atingimento da sua missão é fundamental que se faça a gestão dos incidentes de forma adequada, eficiente e eficaz, a fim de proteger a informação contra roubo, fraude, espionagem, perda não intencional, acidentes e outras ameaças. Para tal, a SegTIC tem como objetivo promover ações de redução das ocorrências de incidentes de segurança da informação propiciando o ambiente desejável por sua missão.

2.Objetivo

Este plano tem por objetivo apresentar de forma sistêmica o processo de Tratamento de Incidentes da Segurança da Informação executado pela SegTIC. Estão representados os macroprocessos da SegTic com detalhamento do processo de Tratamento de Incidentes da Segurança da Informação, bem como a descrição de suas atividades.

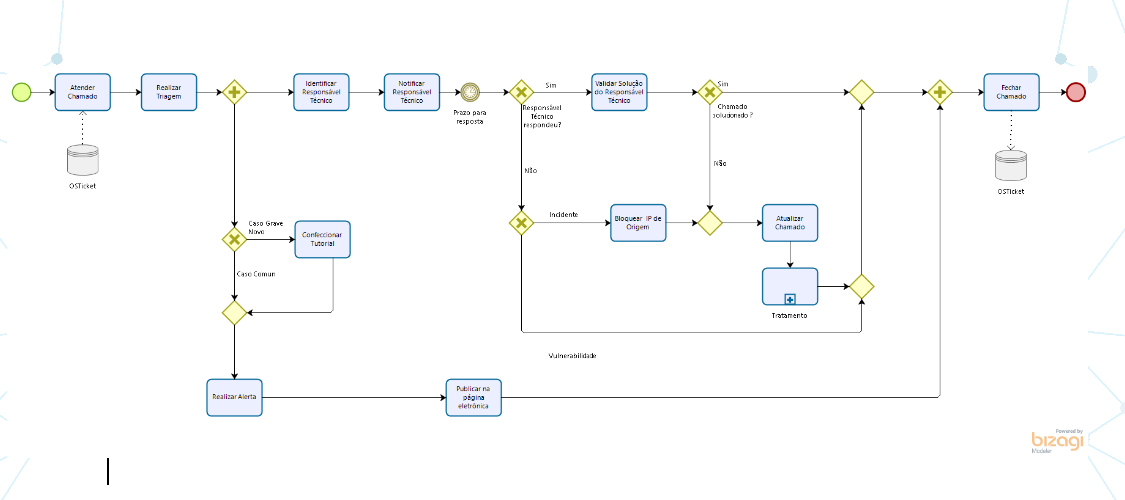

Para o mapeamento do referido processo foi utilizada a notação BPMN (Business Processo Modeling Notation) por ser de fácil entendimento e amplamente difundida no âmbito global. Os diagramas foram confeccionados através da ferramenta Bizagi por atender o padrão BPMN, ser utilizada por diversas organizações e ser gratuita.

3.Escopo

As ações apresentadas neste plano abrangem os serviços referentes ao tratamento de incidentes da segurança da informação no intuito de atender as necessidades de segurança da informação de toda a comunidade acadêmica da UFRJ.

Define-se como incidente de segurança, conforme descrito na 05/IN01/DSIC/GSIPR, qualquer evento adverso, confirmado ou sob suspeita, relacionado à segurança dos sistemas de computação ou das redes de computadores. Os incidentes da segurança da informação podem ser reportados a SegTic através de seus canais de comunicação, descritos mais abaixo neste documento. A equipe trabalha em regime 24 x 7, onde faz atendimento local de 8:00 às 17:00 de segunda a sexta-feira e ainda se matém de plantão fora do horário de serviço.

4.Conceitos e definições

BOT: Código malicioso o qual permite que o atacante controle remotamente o computador ou dispositivo que hospeda;

CAIS: Centro de Atendimento à Incidentes de Segurança da Informação;

COR : Centro de Operações de Rede;

DefaceBot: algorítmo executado para monitoramento de possíveis ataques de desfiguração de sites da universidade;

DdoS: (Distributed Denial of Service) Incidente de Segurança da Informação capaz de degradar ou indisponibilizar sistemas, redes ou serviços;

Ethos: Equipe de Treinamento Holístico Orientado a Segurança;

IP: Protocolo da internet ( Internet Protocol) ;

Log: Arquivo que contém registros de eventos de um sistema de informação;

OSTicket: Sistema de gestão de ticket de código aberto.

Ransomware: Código malicioso que torna inacessível os dados armazenados em um equipamento;

Responsável Técnico: Pessoa qualificada em TI que possa prestar suporte ao tratamento do incidente de segurança da informação;

RNP: Rede Nacional de Ensino e Pesquisa;

SGIS: Sistema de Gerenciamento de Incidentes de Segurança do CAIS/RNP

TeemIP: Sistema de Gerenciamento de endreços de IP de código aberto;

TROTI: Time de Resposta, Orientação e Tratamento de Incidentes;

Tratamento de Incidentes de Segurança em Redes Computacionais: é o serviço que consiste em receber, filtrar, classificar e responder às solicitações e alertas e realizar as análises dos incidentes de segurança, procurando extrair informações que permitam impedir a continuidade da ação maliciosa e também a identificação de tendências;

Vulnerabilidade: é qualquer fragilidade dos sistemas computacionais e redes de computadores que permitam a exploração maliciosa e acessos indesejáveis ou não autorizados.

5.Fluxo do processo

5.1. Macro Processo da SegTIC

5.2.Tratamento de Incidentes da Segurança da Informação

O processo de tratamento de incidentes da segurança da informação tem o objetivo de atender aos incidentes de segurança da informação detectados na UFRJ e pode se iniciar de três maneiras distintas:

1) através do recebimento de um alerta disparado pelo sistema DefaceBot que monitora as páginas eletrônicas da UFRJ com o objetivo de detectar possíveis ataques de desfiguração (defacement);

2) com a abertura de um chamado pelo sistema OSTicket (https://suporte.tic.ufrj.br/), telefone ((21) 3938-0704), e-mail (seguranca@tic.ufrj.br ou incidentes@tic.ufrj.br) ou ainda através de preenchimento de formulário padrão na págian eletrônica da SegTic (https://www.security.ufrj.br/denuncie-um-incidente/);

3) duas vezes ao dia é realizado um mapeamento das vulnerabilidades das unidades da UFRJ. Podendo ser realizado mais vezes ao dia através de solicitação do sistema SGIS.

A seguir são descritas as atividades do processo:

|

Recebe o chamado do OSTicket e inicia o atendimento. Além dos chamados abertos pelos usuários da UFRJ, o sistema da RNP, SGIS, envia chamados por email e este abre chamados automaticamente para serem atendidos pelo TROTI Quando o chamado for referente ao atendimento a um incidente: Verifica se o chamado é considerado um caso grave. Entende-se como casos graves: Bot, DDos e Servidor Invadido. A busca pelo Responsável Técnico é feita por telefone ou email, caso não consiga identificar o TROTI verifica no sistema TeemIP. Se ainda assim, o Responsável Técnico, não for identificado, é solicitado a unidade da UFRJ, a qual pertence o IP referente a notificação, para que identifique o Responsável Técnico. Se ainda assim, o Responsável Técnico não for identificado, o TROTI solicita a COR, através de e-mail, a sua identificação. No momento em que o Resposável Técnico é notificado o TROTI envia material (tutorial) para solução do chamado. Verifica se Responsável Técnico resolveu o chamado na sua totalidade. Em alguns casos o bloqueio não é realizado imediatamente, o TROTI disponibiliza mais um tempo para o Respnsável Técnico responder. Ultrapassando o limite desta prorrogação, o Responsável Técnico é bloqueado. Encaminhado para o processo de Tratamento, quando a notificação não é solucionada pelo Responsável Técnico. O sistema OSTicket é atualizado com informações pertinentes ao chamado para a Equipe de atendimento. Em caso de incidente identificado como grave, o TROTI confecciona um tutorial e a Diretoria Segtic publica na página da SegTic. Em caso de incidente identificado como grave, o TROTI confecciona um tutorial e a Diretoria Segtic publica na página da SegTic. A Ethos produz o material para o alerta (imagem, texto, tutorial, video). A Ethos publica na página eletrônica o material produzido. Este processo tem por objetivo normalizar a rede de computadores após a detecção de um incidente de segurança da informação. Atualiza o chamado para fechado, quando o atendimento a notificação foi realizado em sua totalidade ou quando o Responsável Técnico é bloqueado por não ter atendido a notificação |

5.3.Tratamento

O processo de Tratamento tem o objetivo de tratar os incidentes de segurança da informação detectados na UFRJ.

A seguir são descritas as atividades do processo:

Primeiramente verifica-se o tipo de incidente (vírus, Ramsoware, Invasão) . Também verifica-se o Sistema Operacional.

Avalia qual a melhor solução para o incidente; Identifica qual o melhor horário para executar a solução, para não realizar escaneamento ou testes nos horários de pico; Avalia a importância dos dados para realização de formatação da máquina, caso necessário.

Possíveis soluções: desabilitar serviços vulneráveis; Formatar máquina; Restaurar Backup Atualizar: Software, Sistema Operacional, aplicação.

6.Análise Crítica

É fundamental para a equipe da SegTIC manter um controle de suas ações no tocante a mensurar a efetividade da atuação de suas práticas. A coleta de dados estatísticos sobre incidentes de segurança contribui para identificar oportunidades de melhorias dos processos de trabalho ou até mesmo, novas ações de contenção e prevenção a incidentes. Para tal, a SegTIC se utilizará de estatística como ferramenta da qualidade. Através do sistema OSTicket, relatórios informam o total de atendimentos de forma categorizada e dentro de um período selecionado. Com base nessas informações pode-se acompanhar e controlar:

1. quantidade de chamados abertos;

2. quantidade de chamados fechado;

3. quantidade de chamados reabertos

4. quantidade de chamados atribuídos por atendente

5. quantidade de chamados atrasados.

7.Sugestões de melhorias futuras

-

Classificar os incidentes com o objetivo de criar padrões facilitando a construção de procedimentos e gerar indicadores que colaborem nos processos de melhorias das práticas da SegTIC;

-

Definir a criticidade dos incidentes com o objetivo de melhorar a priorização do atendimento;

-

Implantação de um sistema de gerenciamento e controle para resposta a incidentes conhecido como Request Tracker for Incident Response – RTIR. Proporcionando a rastreabilidade de todas as ações referentes ao atendimento ao chamado, bem como o ciclo de vida deste chamado (data de abertura, duração do chamado, horários etc.).

-

Sistema de coleta de logs dos ativos de segurança de rede da UFRJ com o objetivo de conhecer melhor a utilização dos ativos da organização, beneficiando os procedimentos de atendimento ao tratamento de incidentes. Pela gestão de logs a TI, não só, é capaz de identificar e solucionar problemas mais rapidamente como também possibilita antever incidentes antes que gerem impacto a organização.

Histórico de Revisão

|

Revisão |

Data |

Descrição |

Item Revisado |

Autor |

|

01 |

21/05/2018 |

Criação do Documento |

Lilian Chagas |

|

|

02 |

18/02/2019 |

Edição do documento |

Felipe Coutinho |

|

|

03 |

19/02/2019 |

Revisão do documento |

Todo documento |

Aline Nery |

|

04 |

27/02/2019 |

Edição do documento |

Lilian Chagas |

|

|

05 |

28/02/2019 |

Aprovação do documento |

Felipe Coutinho |

|

Share this content:

using WordPress and

using WordPress and

Comments are closed